Термін APT з’явився відносно недавно, буквально кілька років тому. Загальноприйнятого перекладу на російську досі немає, тому фахівці називають такі атаки і цільовими (таргетовану), і просунутими, і прихованими.

Варто відзначити, що атаки класу APT не використовують якісь строго певні типи шкідливих дій. Тобто, APT можуть досягати мети як за допомогою вірусів, хробаків, уразливості нульового дня, так і за допомогою соціальної інженерії, хакерського злому і т. Д. Але основна особливість APT в наявності чітко обраної мішені і специфіці проникнення.

Перш за все, зломщик фокусує зусилля на одному або декількох об’єктах, а не намагається охопити тисячі жертв, як у випадку звичайної масової вірусної атаки. Тому ефективність такої атаки набагато вище, ніж в разі масового вторгнення.

Після вибору жертви, кіберзлочинець аналізує слабкі місця в захисті і розробляє спеціалізовану версію шкідливого ПЗ. Потім зломщик тестує шкідливий і «доточує» його так, щоб він обходив засоби захисту, що застосовуються жертвою. В результаті ККД такого шкідливого коду на порядок вище, ніж у масових загроз. До речі, це одна з ключових особливостей АРТ-атаки, оскільки в масових атаках розрахунок йде на те, що кого-то вона обов’язково «зачепить» (комп’ютер без антивірусу, довірливого користувача і т. н.). Етап проникнення на увазі застосування безлічі різних каналів.

Засоби захисту

Нерідко фахівці ІТ-служби озвучують таку думку, що, оскільки захистити мережу на 100% від злому і шкідливого коду все одно неможливо, то досить їх просто зробити більш захищеними, ніж у « сусідів ». Тоді зловмисники, які, перш за все, полюють за грошима, підуть шляхом найменшого опору і зламають саме їх мережу, а не вашу. Власне, у багатьох випадках це вірно для компаній малого і середнього бізнесу, що не володіють цінними активами, комерційними таємницями або великою базою клієнтів. З іншого боку, навряд чи ви можете достовірно знати, наскільки якісно організований захист у ваших сусідів, тому покладатися на те, що «у сусідів ще більше вразливостей» – поганий метод.

Крім того, не завжди кіберзловмисникам потрібні не ваші гроші, або, як мінімум, не тільки гроші. Іноді вони атакують саме вашу компанію. Причини можуть бути різними: кібервзлом, ініційований конкурентами, або заради престижу хакерської групи, або ж – в дуже рідкісних випадках – атака може здійснюватися кібервійськ будь-якої держави. До речі, це найнебезпечніший клас націлених атак, оскільки держава має практично необмежені ресурси для найму або навчання фахівців, придбання інформації про уразливість і т. Д. Багато технологічно розвинені країни тримають на службі цілі дивізіони хакерів і час від часу використовують їх в державних інтересах.

Серед прикладів цілеспрямованих погроз – «Аврора», Stuxnet, Duqu, Red October, «Маска» і багато інших. Чи не наймасштабнішою стала атака Red October, націлена на організації в Східній Європі, СНД, Центральної Азії, а також в Західній Європі і Північній Америці. Експерти стверджують, що застосовуються в Red October експлойти були створені китайськими хакерами, а шкідливі модулі – російськомовними фахівцями.

Необхідно відзначити, що таргетованість APT атак робить їх кардинально відрізняються від інших видів кіберзагроз за параметрами тимчасових витрат. Відповідно до звітів аналітиків, для АРТ середній час проникнення складає кілька хвилин, а час від компрометації до витоку інформації варіюється від хвилин до декількох днів. Разом з тим, на детектування вторгнення і усунення вразливостей можуть йти тижні і місяці.

Компанії вже навчилися досить ефективно боротися з традиційними вірусами, спамом, витоками і тому подібними погрозами. Однак специфіка APT складається в непомітності і унікальності кожної атаки, що дуже ускладнює їх виявлення. Тому боротьба з ними включає комплекс організаційних заходів і технічних засобів. Так, відомо, що найслабша ланка у кіберобороні будь-якої організації – це люди. Якщо співробітник навчений розпізнавати загрози, попереджений про небезпеку соціальної інженерії, зловмисникам буде набагато складніше проникнути у систему. Проте, при захисті мережі варто покладатися не тільки на людей, але і на відповідні програмні або апаратно-програмні рішення, здатні швидко детектувати можливі загрози. Саме вони доповнять систему захисту компанії. Нижче ми наводимо опис таких рішень.

FireEye HX

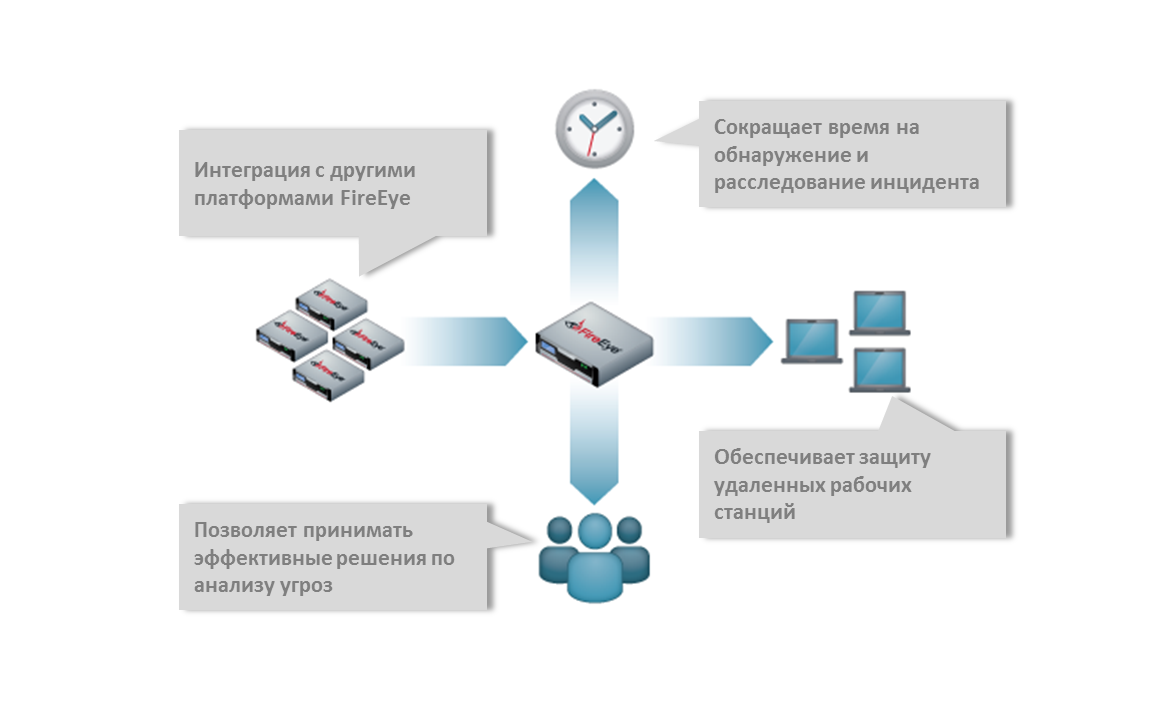

Новітня розробка від американської компанії FireEye – система HX – дає можливість розуміти ситуацію з інформаційною безпекою на кінцевих точках і оперативно приймати рішення щодо усунення можливих проблем. FireEye HX обробляє активності на рівнях мережі і робочих станцій і дозволяє зменшити час на відновлення після атаки.

У основі роботи FireEye HX лежить технологія так званих «індикаторів ризику» (Indicators of Compromise – IOC). Пристрій HX отримує IOC з інших платформ FireEye (таких як NX, EX, FX, AX) і вони є оперативним підтвердженням того, що кінцева станція була схильна до атаки. У процесі моніторингу всіх робочих станцій, FireEye HX дозволяє зіставляти повідомлення з мережевих пристроїв з подіями на робочих станціях.

Якщо інцидент з кібербезпекою на робочої станції підтверджений, FireEye HX здатний швидко заблокувати скомпрометований комп’ютер, що не дозволить зломнику продовжити атаку. Також блокуються всі мережеві комунікацій на рівні робочої станції перед проведенням ретельного аналізу загрози. Разом з тим, до цієї робочої станції буде забезпечено доступ для розслідування інциденту безпеки. Агенти безперервно здійснюють моніторинг і записують ключові події, так що організація може встановити тимчасову лінію для підозрілих інцидентів без тривалого аналізу диска або розслідування.

Безшовна інтеграція з існуючими мережевими пристроями безпеки, такими як FireEye Network Threat Prevention Platform (NX series), дають можливість аналізувати поточну атаку і знаходити скомпрометовані кінцеві точки, включаючи ті, що знаходяться поза корпоративної мережі, використовуючи технологію Agent Anywhere ™. Іншими словами, FireEye HX за допомогою технології Agent Anywhere ™ відстежує робочі станції, які знаходяться за межами корпоративної мережі, і дозволяє забезпечити рівний ступінь захисту пристроїв в мережі і за її межами.

Особливість FireEye HX – детектування просунутих загроз і APТ. Індикатори ризику (IOC) ідентифікує загрозу, пропущені антивірусом, включаючи просунуті зломи і цільові кібератаки. Якщо IOC ідентифікував скомпрометований пристрій, користувачі негайно отримують повідомлення.

FortiClient

FortiClient від компанії Fortinet використовується спільно з платформою FortiGate. У цьому випадку компанія отримує додаткові захисні механізми, включаючи файрвол. Технологія Fortinet отримала високі оцінки в тестах незалежних лабораторій.

Продукт прекрасно справляється з блокуванням шкідливих програм, не менше ефективний при блокуванні небезпечних посилань. Крім того, система веб-фільтрації надійно детектирует фішинг-загрози.

Palo Alto Networks Traps

Рішення Traps від Palo Alto Networks є кардинальна зміна парадигми захисту. Продукт не вимагає постійних оновлень сигнатурних баз, здатний захищати «непатченние» системи, сумісний з усіма фізичними або віртуальними платформами Windows, в тому числі термінальними, VDI, VMS і вбудованими системами.

Palo Alto Networks Traps здатний захищати сервери і робочі станції як від раніше відомих, так і ще не відомих атак. Продукт повністю замінює або доповнює традиційний антивірус, аналізує дії ПО на рівні виконуваного машинного коду і процесора, автоматично блокує методики, які зазвичай застосовуються експлойта для проведення атак (наприклад, Heap Spray, Buffer Overflow і т. і.).

Traps не покладається на сигнатури шкідливих файлів, а тому не потребує постійного оновлення антивірусних баз. Рішення аналізує реальні дії програмного забезпечення на рівні ядра, виявляючи злісну активність. Також Traps записує і дозволяє аналізувати дії, які виконувалися шкідливими процесами на хості до їх блокування.