Термин APT появился относительно недавно, буквально несколько лет назад. Общепринятого перевода на русский до сих пор нет, поэтому специалисты называют такие атаки и целевыми (таргетированными), и продвинутыми, и скрытыми.

Стоит отметить, что атаки класса APT не используют какие-то строго определенные типы вредоносных действий. То есть, APT могут достигать цели как с помощью вирусов, червей, уязвимости нулевого дня, так и посредством социальной инженерии, хакерского взлома и т. д. Но основная особенность APT — в наличии четко выбранной мишени и специфике проникновения.

Прежде всего, взломщик фокусирует усилия на одном или нескольких объектах, а не пытается охватить тысячи жертв, как в случае обычной массовой вирусной атаки. Потому эффективность такой атаки гораздо выше, чем в случае массового вторжения.

После выбора жертвы, киберпреступник анализирует слабые места в защите и разрабатывает специализированную версию зловредного ПО. Затем взломщик тестирует вредонос и «дотачивает» его так, чтобы он обходил средства защиты, применяемые жертвой. В результате КПД такого вредоносного кода на порядок выше, чем у массовых угроз. Кстати, это одна из ключевых особенностей АРТ-атаки, поскольку в массовых атаках расчет идет на то, что кого-то она обязательно «зацепит» (компьютер без антивируса, доверчивого пользователя и т. д.). Этап проникновения подразумевает применение множества различных каналов.

Средства защиты

Нередко специалисты ИТ-службы озвучивают такое мнение, что, поскольку защитить сеть на 100% от взлома и зловредного кода все равно невозможно, то достаточно их просто сделать более защищенными, чем у «соседей». Тогда злоумышленники, которые, прежде всего, охотятся за деньгами, пойдут по пути наименьшего сопротивления и взломают именно их сеть, а не вашу. Собственно, во многих случаях это верно для компаний малого и среднего бизнеса, не обладающих ценными активами, коммерческими тайнами или крупной базой клиентов. С другой стороны, вряд ли вы можете достоверно знать, насколько качественно организована защита у ваших соседей, поэтому полагаться на то, что «у соседей еще больше уязвимостей» — плохой метод.

Кроме того, не всегда кибервзломщикам нужны не ваши деньги, или, как минимум, не только деньги. Иногда они атакуют именно вашу компанию. Причины могут быть различными: кибервзлом, инициируемый конкурентами, либо ради престижа хакерской группы, или же — в очень редких случаях — атака может осуществляться кибервойсками какого-либо государства. Кстати, это самый опасный класс таргетированных атак, поскольку государство обладает практически неограниченными ресурсами для найма или обучения специалистов, приобретения информации об уязвимостях и т. д. Многие технологически развитые страны держат на службе целые дивизионы хакеров и время от времени используют их в государственных интересах.

Среди примеров целенаправленных угроз — «Аврора», Stuxnet, Duqu, Red October, «Маска» и многие другие . Едва ли не самой масштабной стала атака Red October, нацеленная на организации в Восточной Европе, СНГ, Центральной Азии, а также в Западной Европе и Северной Америке. Эксперты утверждают, что применяемые в Red October эксплойты были созданы китайскими хакерами, а зловредные модули — русскоязычными специалистами.

Необходимо отметить, что таргетированность APT атак делает их кардинально отличающимися от остальных видов киберугроз по параметрам временных затрат. Согласно отчетам аналитиков, для АРТ среднее время проникновения составляет несколько минут, а время от компрометации до утечки информации варьируется от минут до нескольких дней. Вместет с тем, на детектирование вторжения и устранение уязвимостей могут уходить недели и месяцы.

Компании уже научились достаточно эффективно бороться с традиционными вирусами, спамом, утечками и тому подобными угрозами. Однако специфика APT состоит в неприметности и уникальности каждой атаки, что очень осложняет их обнаружение. Поэтому борьба с ними включает комплекс организационных мероприятий и технических средств. Так, известно, что самое слабое звено в киберобороне любой организации — это люди. Если сотрудник обучен распознавать угрозы, предупрежден об опасности социальной инженерии, злоумышленникам будет намного сложнее проникнуть в систему. Тем не менее, при защите сети стоит полагаться не только на людей, но и на соответствующие программные или аппаратно-программные решения, способные быстро детектировать возможные угрозы. Именно они дополнят систему защиты компании. Ниже мы приводим описание таких решений.

FireEye HX

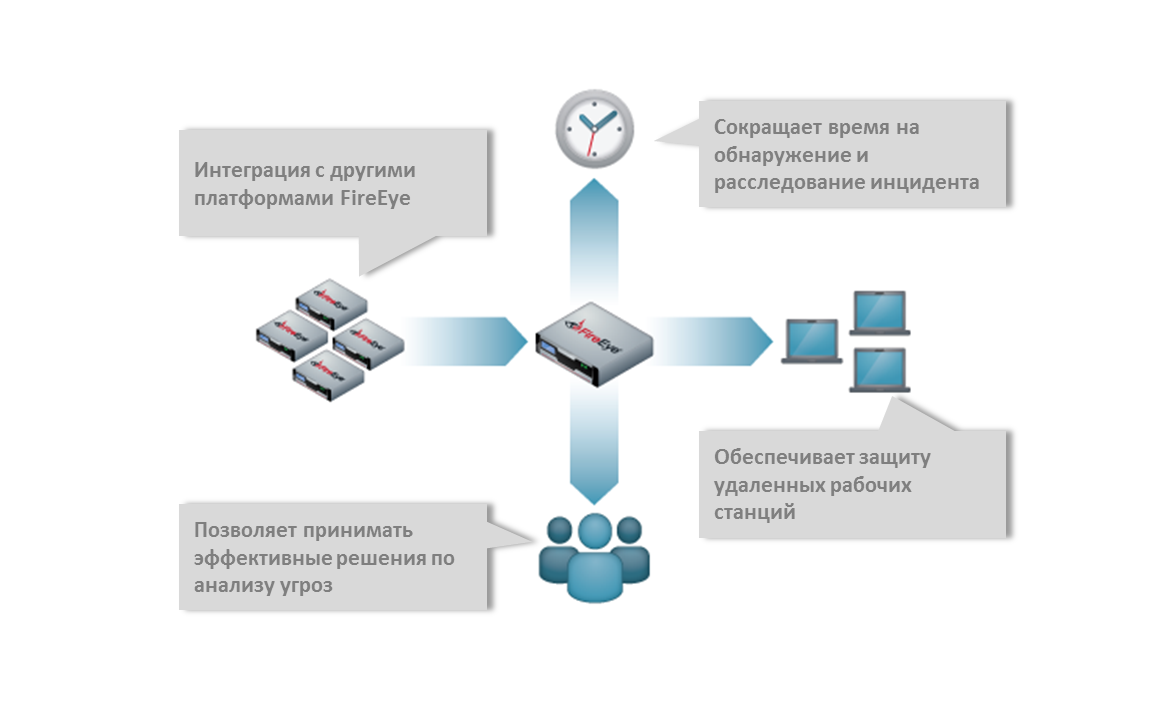

Новейшая разработка от американской компании FireEye — система HX — дает возможность понимать ситуацию с информационной безопасностью на конечных точках и оперативно принимать решение по устранению возможных проблем. FireEye HX обрабатывает активности на уровнях сети и рабочих станций и позволяет уменьшить время на восстановление после атаки.

В основе работы FireEye HX лежит технология так называемых «индикаторов риска» (Indicators of Compromise – IOC). Устройство HX получает IOC с других платформ FireEye (таких как NX, EX, FX, AX) и они служат оперативным подтверждением того, что конечная станция была подвержена атаке. В процессе мониторинга всех рабочих станций, FireEye HX позволяет сопоставлять уведомления с сетевых устройств с событиями на рабочих станциях.

Если инцидент с кибербезопасностью на рабочей станции подтвержден, FireEye HX способен быстро заблокировать скомпрометированный компьютер, что не позволит взломщику продолжить атаку. Также блокируются все сетевые коммуникаций на уровне рабочей станции перед проведением тщательного анализа угрозы. Вместе с тем, к этой рабочей станции будет обеспечен доступ для расследования инцидента безопасности. Агенты непрерывно осуществляют мониторинг и записывают ключевые события, так что организация может установить временную линию для подозрительных инцидентов без длительного анализа диска или расследования.

Бесшовная интеграция с существующими сетевыми устройствами безопасности, такими как FireEye Network Threat Prevention Platform (NX series), дают возможность анализировать текущую атаку и находить скомпрометированные конечные точки, включая те, что находятся вне корпоративной сети, используя технологию Agent Anywhere™. Иными словами, FireEye HX посредством технологии Agent Anywhere™ отслеживает рабочие станции, которые находятся за пределами корпоративной сети, и позволяет обеспечить равную степень защиты устройств в сети и за ее пределами.

Особенность FireEye HX — детектирование продвинутых угроз и APТ. Индикаторы риска (IOC) идентифицирует угрозу, пропущенные антивирусом, включая продвинутые взломы и целевые кибератаки. Если IOC идентифицировал скомпрометированное устройство, пользователи немедленно получают уведомление.

FortiClient

FortiClient от компании Fortinet используется совместно с платформой FortiGate. В этом случае компания получает дополнительные защитные механизмы, включая файрвол. Технология Fortinet получила высокие оценки в тестах независимых лабораторий.

Продукт прекрасно справляется с блокировкой вредоносных программ, не менее эффективен при блокировке опасных ссылок. Кроме того, система веб-фильтрации надежно детектирует фишинг-угрозы.

Palo Alto Networks Traps

Решение Traps от Palo Alto Networks представляет собой кардинальное изменение парадигмы защиты. Продукт не требует постоянных обновлений сигнатурных баз, способен защищать «непатченные» системы, совместим со всеми физическими или виртуальными платформами Windows, в том числе терминальными, VDI, VMS и встраиваемыми системами.

Palo Alto Networks Traps способен защищать серверы и рабочие станции как от ранее известных, так и еще не известных атак. Продукт полностью заменяет или дополняет традиционный антивирус, анализирует действия ПО на уровне исполняемого машинного кода и процессора, автоматически блокирует методики, которые обычно применяются эксплойтами для проведения атак (например, Heap Spray, Buffer Overflow и т. д.).

Traps не полагается на сигнатуры вредоносных файлов, а потому не нуждается в постоянном обновлении антивирусных баз. Решение анализирует реальные действия программного обеспечения на уровне ядра, выявляя зловредную активность. Также Traps записывает и позволяет анализировать действия, которые выполнялись вредоносными процессами на хосте до их блокировки.